VPN: WireGuard vs Unifi Teleport vs Tailscale – Einrichtung und Vergleich

Ich möchte extern den Vorteil eines AdGuard DNS-Servers nutzen und auch auf mein Homelab zugreifen können. Heißt: ich brauche ein VPN in mein Homelab. Heute schauen wir uns mit WireGuard, Tailscale und Unifi Teleport drei unterschiedliche kostenfreie Möglichkeiten an, wie man sie einrichtet und benutzt und vergleichen sie am Ende.

Als Testsetup nutze ich mein Heimnetz, das folgende Eigenschaften hat:

- UniFi UDM SE als Router

- Vodafone Kabel mit fester IP als Haupt-Internetverbindung

- Starlink Failover wegen der schlechten Zuverlässigkeit von Vodafone Kabel – allerdings ohne öffentliche IP aufgrund von CGNAT

Folgende Dinge sehen wir uns heute an:

- Kurz-Intro zu den Varianten

- Einrichtung und Benutzung

- Sicherheit und Verwaltbarkeit

- VPN Geschwindigkeit

- Alternativen

- Fazit

Los geht’s.

Was sind WireGuard, Tailscale, UniFi Teleport?

WireGuard hat sich in den letzten Jahren zum Platzhirsch unter den modernen VPN-Protokollen entwickelt. Dabei ist wichtig zu verstehen: WireGuard ist primär ein Protokoll – es definiert also, wie Verbindungen hergestellt und Daten verschlüsselt übertragen werden, nicht jedoch, wie ein VPN verwaltet wird. Genau hier unterscheiden sich die drei Lösungen in diesem Artikel: WireGuard, Tailscale und UniFi Teleport nutzen zwar alle das gleiche technische Fundament, gehen aber in Administration und Bedienung völlig unterschiedliche Wege.

WireGuard und Teleport werden typischerweise direkt auf dem Router eingerichtet. Teleport ist dabei fest ins UniFi-Ökosystem integriert und läuft mit minimalem Konfigurationsaufwand: Ein Klick, fertig – dafür aber ohne große Anpassungsmöglichkeiten. Tailscale hingegen bringt eine eigene Management-Ebene mit. Es benötigt zwar einen zusätzlichen Client im lokalen Netz, bietet dafür aber eine komfortable, Cloud-gestützte Oberfläche zur Verwaltung aller Geräte und Zugriffsrechte – und das sogar in Enterprise-Größe skalierbar.

Kurz gesagt: Drei Ansätze, ein Protokoll. Alle nutzen WireGuard für sichere VPN-Verbindungen, unterscheiden sich jedoch stark im Komfort, in der Flexibilität und im Grad der Integration ins bestehende Netzwerk.

Einrichtung und Benutzung VPN Server und Clients

WireGuard

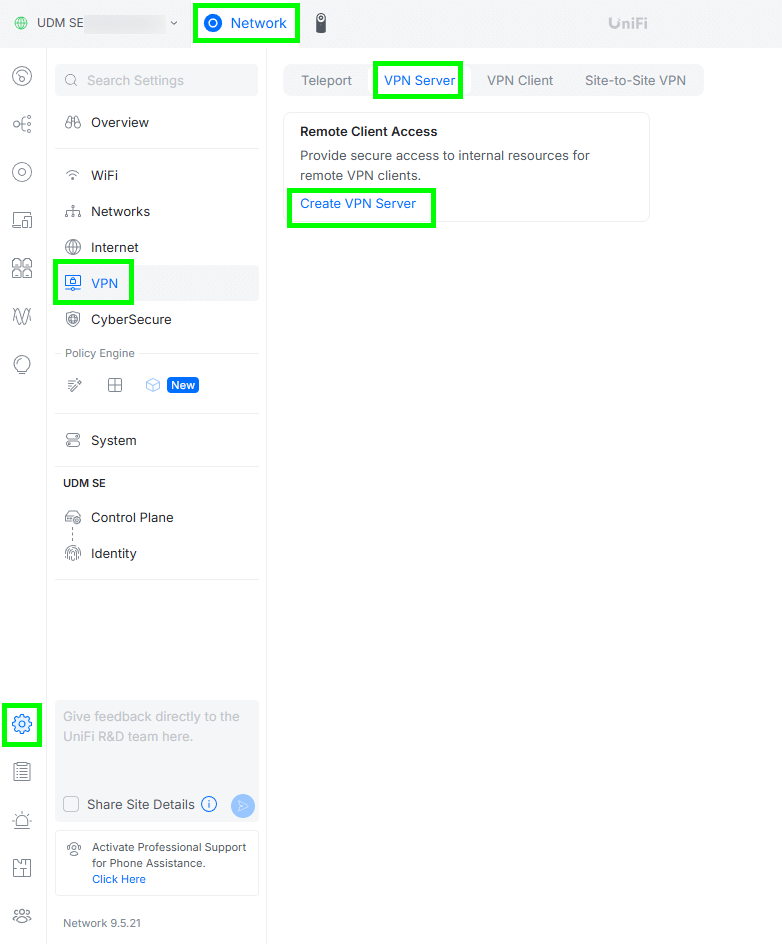

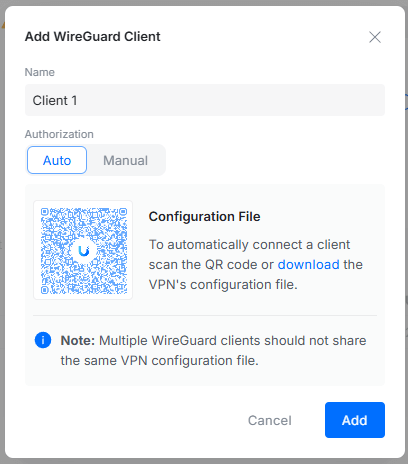

Die Einrichtung eines WireGuard-Servers auf einem UniFi-Router ist erfreulich unkompliziert. In der UniFi Network Application (ab Version 9.5.21) geht es so:

Unifi Network Application -> Settings -> VPN -> VPN Server -> Create New -> WireGuard.

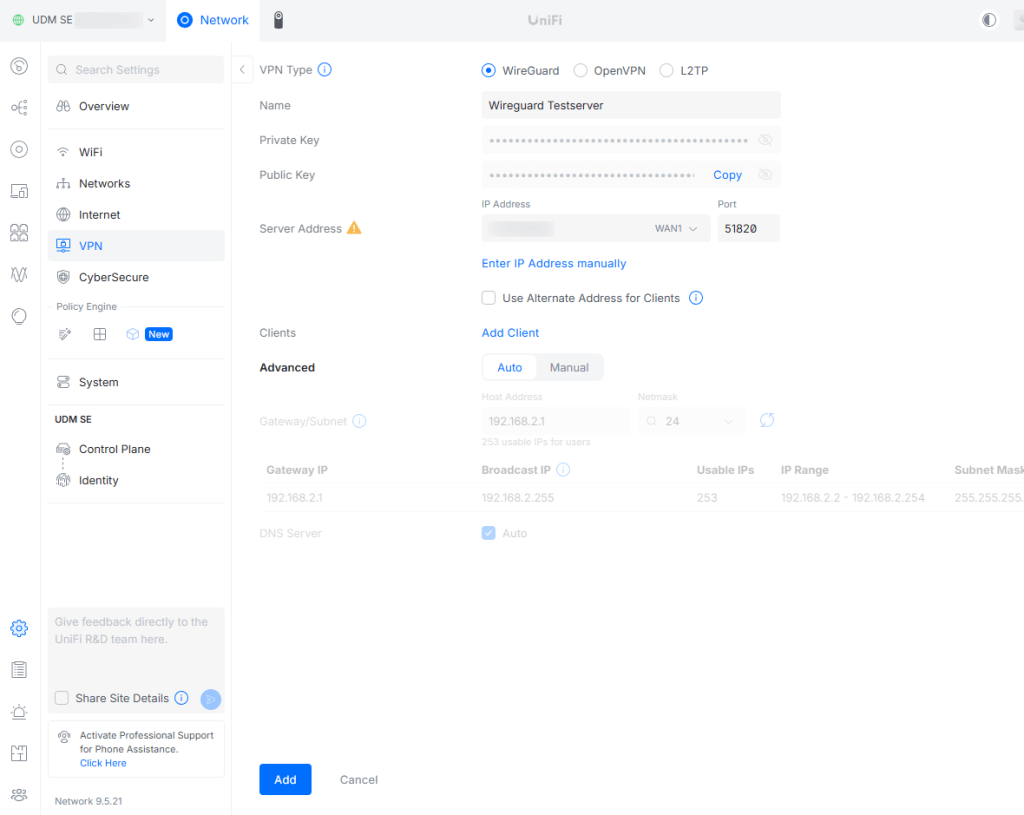

Hier wählt man die WAN-Verbindung (oder eine DynDNS-Domain) und legt anschließend Clients an. Für Mobilgeräte zeigt die Oberfläche einen QR-Code zur schnellen Einrichtung in der WireGuard-App. Für macOS, Windows und Linux können fertige Konfigurationsdateien heruntergeladen und per Import in die jeweilige Client Applikation geladen werden.

Jeder Client erhält eine eigene IP in einem separaten VPN-Subnetz. Optional kann man einen eigenen DNS-Server hinterlegen, damit lokale Hostnamen funktionieren – z. B. über einen AdGuard Home im internen VPN Netz.

Ein Nachteil: CGNAT. WireGuard benötigt standardmäßig UDP Port 51820 und funktioniert nur, wenn eine öffentliche IPv4-Adresse am Anschluss verfügbar ist. Bei Providern mit Carrier-NAT entfällt diese Voraussetzung – und im Gegensatz zu HTTP-Diensten lässt sich WireGuard derzeit auch nicht über einen Cloudflare Tunnel betreiben.

Die spätere Nutzung ist sehr simpel: App/Programm öffnen → Verbindung aktivieren → fertig. Gleichzeitig ist der fehlende Passwort-Prompt aber auch ein kleiner Sicherheitsnachteil (mehr dazu weiter unten in der Sektion Sicherheit).

Die Standard-Config, die UniFi für WireGuard erzeugt, lässt den Server als Exit Node fungieren. Das heißt, der gesamte Datenverkehr des Clients läuft über die VPN-Verbindung. Man kann das zwar anpassen, indem man in der Config die AllowedIPs ändert, aber das ist leider recht unkomfortabel gelöst und nichts, was man mal eben unterwegs umstellt. Dafür muss man dann mehrere parallele Configs anlegen und verwalten.

UniFi Teleport

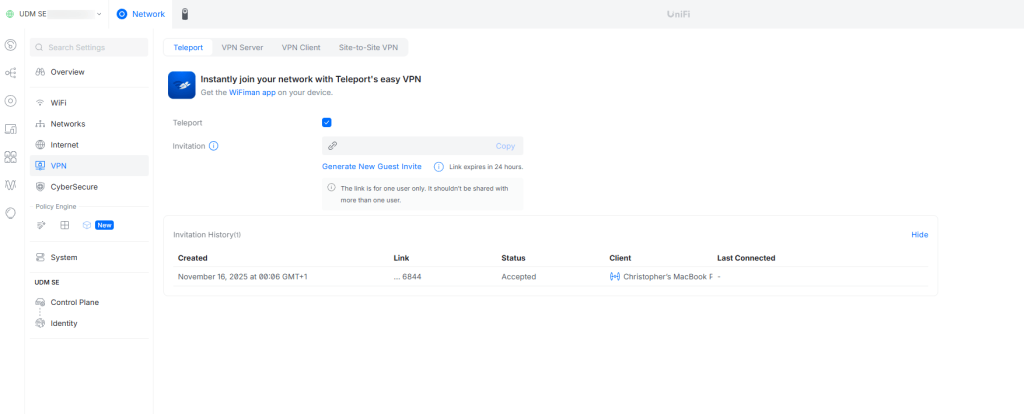

Teleport ist die One-Click-Lösung aus dem UniFi-Ökosystem und ausschließlich innerhalb dessen verfügbar. Aktiviert es in

Unifi Network Application -> Settings -> VPN -> Teleport.

indem ihr einfach das Häkchen bei Teleport setzt.

Um einen Client hinzuzufügen lädt man für Mobile aus den App Stores oder für Desktop/Laptop Syteme von dieser Seite die WiFiman app herunter. In der WiFiman App im Reiter Teleport gibt man nun den Invitation Link ein, den man in der UniFi Network Seite generieren kann und die App verbindet sich. Fertig.

Das lokale Subnetz ist nun per IP verfügbar. Leider ist es Stand November 2025 so, dass man keinerlei andere Settings für Teleport hat. Insbesondere kann man keinen eigenen DNS Server hinterlegen, so dass die Verbindung weder lokal eingerichtete Namen auflösen kann, noch kann man wenn man extern unterwegs ist, den heimischen AdGuard Server als DNS verwenden. Das ist schade.

Ebenso wird bei Teleport der gesamte Internet-Traffic durch das Heimnetz geleitet – eine Option für nur Heimnetz-Zugriff ohne Exit Node bietet das System nicht.

Tailscale

UniFi unterstützt Tailscale bislang nicht nativ. Mein erster Gedanke war, Tailscale auf Proxmox zu installieren, was auch prinzipiell mit ein paar manuellen Tweaks funktioniert. Mein Problem war allerdings, dass Tailscale den LXC in meinem UniFi-Netz nicht direkt erreichen kann. Tailscale fällt in solchen Fällen automatisch auf Relay-Server zurück (sog. DERP), damit die Verbindung trotzdem funktioniert – allerdings mit deutlich höherer Latenz und rund einem Zehntel der normalen Geschwindigkeit. Leider war dieser Fallback in meinem UniFi-Netz immer aktiv. Ein Problem, dass ich auch nach mehreren Stunden nicht in den Griff bekam. (Tipps gerne in die Kommentare.)

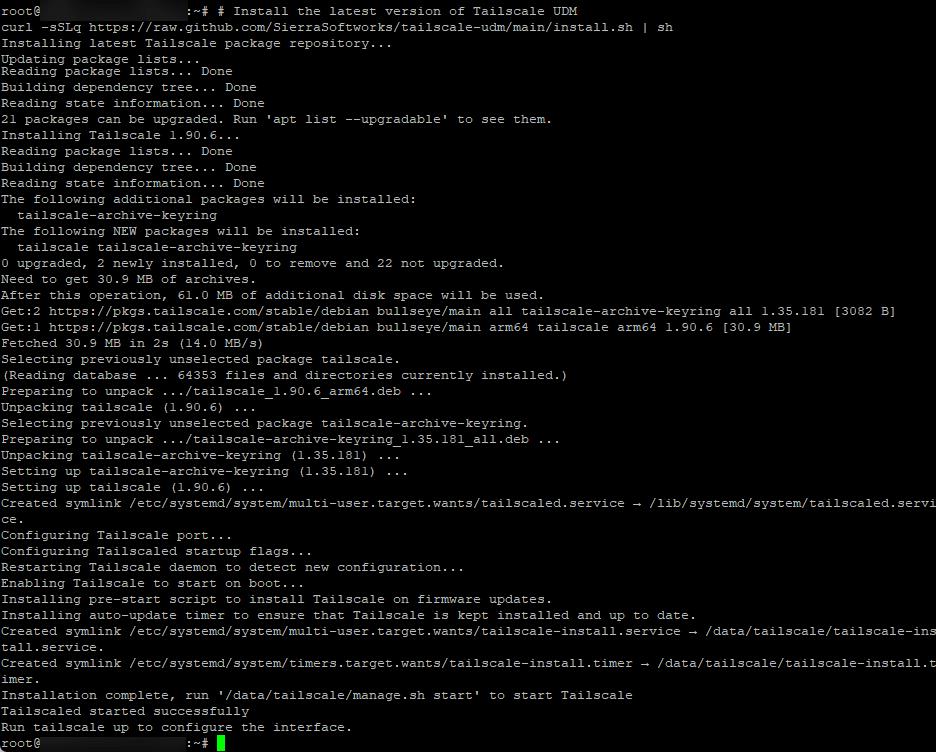

Die Lösung ist, Tailscale trotz fehlender offizieller Unterstützung direkt auf der UniFi UDM zu installieren. Praktischerweise gibt es ein laufend gewartetes Community-Projekt, das genau das erlaubt. Dann geht es ganz einfach.

Loggt euch in eure UniFi Konsole ein und ladet zur Sicherheit die aktuellen Backups runter:

UniFi -> Network -> Settings -> System -> Backups -> Download- und

UniFi -> Network -> Control Pane -> Backups -> Download

Dann müsst ihr euch über einen SSH Client auf die UniFi Konsole einloggen. Wie ihr SSH für UniFi Geräte einrichtet habe ich im Beitrag „Endlich UniFi SSH Zugriff auf alle Gerätetypen übersichtlich erklärt“ aufgeschrieben.

Einmal auf der Konsole einfach nur das Installationsskript des Community Projekts ausführen:

curl -sSLq https://raw.github.com/SierraSoftworks/tailscale-udm/main/install.sh | sh

# danach:

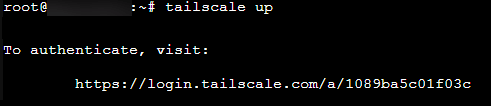

tailscale upDurch den Befehl wird euch in der Konsole eine URL angezeigt. Diese URL einmal im Browser aufrufen. Sie führt euch auf die Tailscale Seite, wo ihr euch mit einem der großen Identity Provider (Apple, Google, Github, etc.) einloggen müsst, sofern ihr keinen eigenen konfiguriert habt. Bestätigt dort die Verbindung eures UniFi-Routers mit eurem Tailscale-Netz.

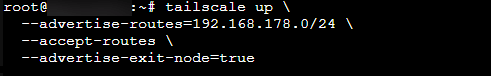

Dann wollen wir noch den Zugriff auf das Heimnetz als sog. Subnet-Route erlauben und den Router als optionale Exit Node fungieren lassen. Hierfür in der SSH Console (mit eurem Subnetz):

tailscale down

tailscale up \

--advertise-routes=192.168.178.0/24 \

--accept-routes \

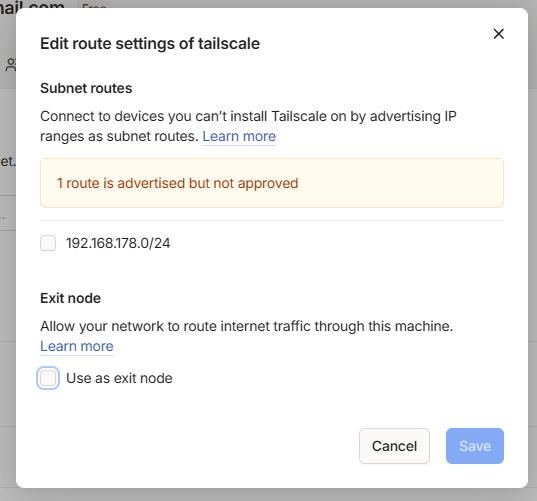

--advertise-exit-node=trueAchtung: Durch den Befehl hat die UDM kurzzeitig keine korrekte Standard Route. Dadurch hat man für einen Moment keinen Zugriff auf die UniFi-Oberfläche und das Internet. Nach der Bestätigung der neuen Routen in der Tailscale-Admin-Konsole ist beides sofort wieder da. Geht daher mit eurem Handy auf https://login.tailscale.com/admin/machines und bestätigt dort die Subnet-Route sowie den Exit-Node. Danach läuft euer lokales Netz wieder wie gewohnt.

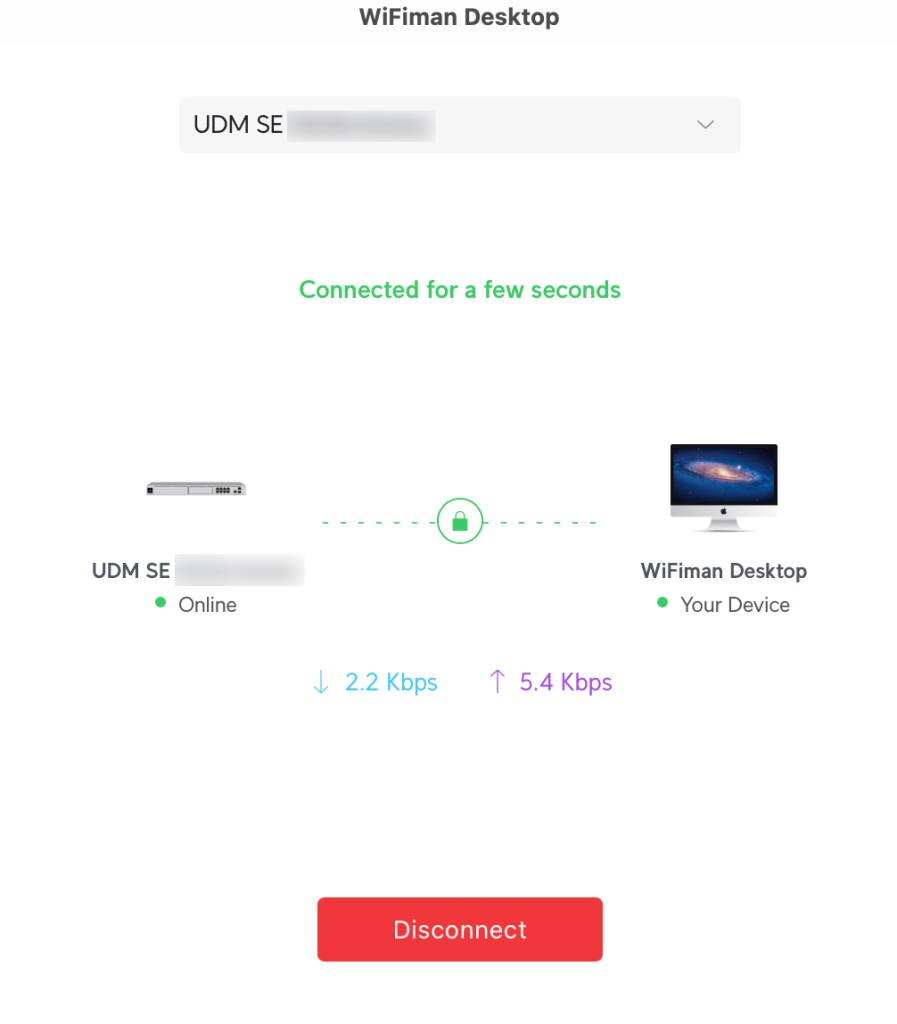

Hinweis: Die Geschwindigkeit von Tailscale hängt stark davon ab, ob „DIRECT-Verbindungen“ möglich sind. Läuft der Traffic über den Relay-Server (DERP), ist der Durchsatz deutlich geringer. Mit Tailscale direkt auf der UDM klappt Direct Routing auch im Mobilfunk zuverlässig – und das VPN ist genauso schnell wie WireGuard und Teleport.

Tailscale: Clients hinzufügen

Um einen Client wie ein Handy oder Mac/PC hinzuzufügen kann man in den Stores bzw. im Tailscale Download Bereich den jeweiligen Client runterladen, und sich in denselben Account eures Identity Providers einloggen. Sobald ihr euch so von einem neuen Client eingeloggt hat, seht ihr in der Tailscale Admin Oberfläche eine neue Anfrage zur Freischaltung dieses Geräts. Ihr müsst es entsprechend manuell in der Admin Oberfläche freigeben, damit es funktioniert.

→ Das unterscheidet Tailscale stark von WireGuard & Teleport: neue Geräte müssen freigegeben werden. Das erhöht die Sicherheit deutlich. (TODO siehe unten).

Tailscale: DNS & AdGuard Home

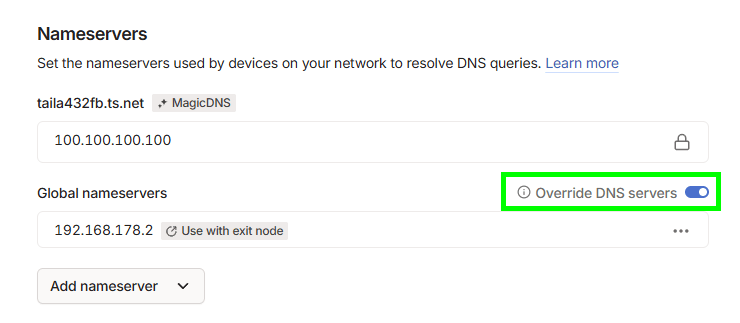

In der Tailscale-Admin-Konsole: DNS -> Global nameservers -> Add nameserver und dort die lokale AdGuard IP eintragen. Anschließend dann noch den Flag Override DNS servers aktivieren.

Tailscale: Exit-Node Handling im Alltag

Sehr angenehm finde ich bei Tailscale, dass man als Client einfach anklicken kann, ob man das VPN als Exit Node verwenden möchte oder nicht. Damit kann man unterwegs schnell entscheiden:

- „Ich will nur Zugriff aufs Homelab und AdGuard nutzen“ (Betrieb ohne Exit Node) vs.

- „Ich möchte mein komplettes Internet durch das VPN schicken“ (Betrieb mit Exit Node).

Bei WireGuard ist das deutlich umständlicher, da es in der Config festgelegt wird und man das nicht mal eben mit einem Klick umstellen kann.

Sicherheit und Verwaltbarkeit

Alle drei Systeme nutzen WireGuard als Protokoll. Die Verschlüsselung ist also durchgehend modern und auf einem vergleichbaren Niveau. Die Unterschiede liegen eher darin, wie Geräte hinzugefügt, verwaltet und wieder entfernt werden – und wie viel Transparenz man dabei hat.

WireGuard

Bei WireGuard bekommt jedes Gerät eine eigene Config-Datei, die alle nötigen Informationen enthält, inklusive Private Key. Liegt diese Datei irgendwo herum oder wird weitergegeben, kann sich jeder damit verbinden. Es gibt keinen zweiten Faktor, keine Ablaufzeit, kein zusätzliches Passwort.

Gerade wenn man diese Datei z. B. per Mail verschickt und sie dann in der Mailbox und im Download-Ordner vergammelt, ist das nicht ideal. Dazu kommt: Zumindest bei UniFi sieht man im Backend nicht wirklich, welche Clients gerade verbunden sind oder wann sie zuletzt online waren. Dafür muss man bei WireGuard log Dateien lesen. Wenn also so eine WireGuard Config Datei in falsche Hände gerät, fällt das im Zweifel gar nicht auf.

Man kann im UniFi Backend den Zugriff eines Clients widerrufen, wenn man den WireGuard Server selbst betreibt muss man dafür in Config Files rumschreiben, was schnell unübersichtlich und fehleranfällig ist.

UniFi Teleport

Teleport macht es ein wenig besser als WireGuard: Statt Konfigurationsdateien gibt es Einladungslinks, die direkt in der WiFiman-App verwendet werden und nach 24 Stunden automatisch ablaufen. Außerdem sind sie nur einmal nutzbar.

In den Teleport-Einstellungen in UniFi sieht man (leider etwas versteckt):

- welche Geräte verbunden sind

- wann die letzte Verbindung war

- und man kann Clients auch wieder entfernen

Die Verbindung läuft komplett über UniFi – wer also eh schon UniFi benutzt, hat keinen zusätzlichen Anbieter an Bord.

Tailscale

Tailscale geht das Thema Verwaltung noch strukturierter an:

- Der Login geht über den Identity Provider eurer Wahl, heißt MFA sollte unterstützt werden

- Neue Geräte müssen nach dem ersten Verbindungsversuch freigegeben werden

- Man sieht aktive Verbindungen und wann welches Gerät zuletzt online war

- Es gibt ein Audit-Log sämtlicher Verbindungen eines Gerätes

- Keys können automatisch ablaufen

- Geräte können einzeln gesperrt werden

- Externe Nutzer lassen sich sauber einladen und verwalten

- Mehrere Netzwerke wie Homelab, Ferienhaus oder das Netz der Eltern lassen sich einfach verbinden

- Auch eingeschränkte Gastzugänge sind möglich, ohne dass man Private Keys verschicken muss

- Es geht alles in einer übersichtlichen Admin-Konsole

Und das ist nur ein kleiner Ausschnitt: Tailscale bietet darüber hinaus viele weitere Features wie integriertes SSH, Service-basierte Zugriffskontrolle, Machine-Identity-Management und Automatisierungs-Optionen – was weit über die klassische VPN-Funktion hinausgeht.

Das ist alles deutlich komfortabler und fühlt sich gleichzeitig „Enterprise-tauglich“ an. Gerade die Übersichtlichkeit und den darin enthaltenen Informationsgehalt empfinde ich durchaus als zusätzlichen Sicherheitslayer.

Der Nachteil:

Man holt sich einen zusätzlichen Cloud-Dienst ins lokale Netz. Tailscale sitzt in Kanada, also in einem der Five-Eyes-Länder. Sollte man zumindest im Hinterkopf behalten.

VPN Geschwindigkeit

Für den Geschwindigkeitstest habe ich vom MacBook aus, per Handy-Hotspot und mobilen Daten, mehrere Speedtests durchgeführt – sowohl direkt als auch über die drei VPN-Varianten. Seit Tailscale direkt auf meiner UniFi UDM läuft und Direct-Verbindungen verwendet, sind alle drei Lösungen praktisch gleich schnell. Ping und Durchsatz liegen bei rund 90% der Geschwindigkeit ohne VPN (je nach Mobilfunk/WLAN-Situation) und unterscheiden sich nur im Messrauschen.

VPN Geschwindigkeit bei CGNAT

Wenn ich statt Vodafone Kabel meinen Starlink Failover verwende, sieht das allerdings anders aus. Starlink verwendet CGNAT, daher habe ich keine extern verfügbare IP. Während sowohl Tailscale als auch Teleport problemlos weiterfunktionieren, geht WireGuard leider überhaupt nicht mehr. Tailscale funktioniert in dem Setup weiterhin über die schnelle Direct Verbindung und muss nicht den langsamen-DERP Relay als Fallback nutzen. Sehr gut.

VPN Geschwindigkeit Verbindungsaufbau

Dieser Punkt hat mich überrascht: UniFi Teleport nimmt sich für den initialen Verbindungsaufbau aus der WiFiman App bei mir immer gute 5-10 Sekunden Bedenkzeit. Auch wenn der Laptop zugeklappt war und wieder aufwacht. Das kann auf Dauer ziemlich nervig sein, wenn man so lange auf sein Internet wartet. WireGuard und Tailscale haben bei mir die Verbindung ohne jede Verzögerung direkt aufgebaut und sie auch offen gehalten, wenn man aus dem Sleep zurückgekommen ist.

Alternativen bei CGNAT

Da WireGuard selbst nicht mit CGNAT funktioniert, wollte ich zwei Alternativen erwähnen:

Zum einen Cloudflare WARP: Dabei wird der Datenverkehr vom Endgerät zur Cloudflare-Edge verschlüsselt, was vor allem in öffentlichen Netzen Schutz bietet. Man kann WARP weitergehend konfigurieren, so dass der Verkehr über eine von Cloudflare verwaltete Route auch ins Heimnetz weitergeleitet wird. Dafür ist allerdings ein kostenpflichtiger Zero-Trust-Plan nötig – und die Verschlüsselung endet nicht zwingend erst im eigenen Netz, sondern kann unterwegs bei Cloudflare aufgebrochen werden.

Zum anderen kann man einen eigenen WireGuard-Server auf einem externen VPS betreiben und sowohl das Heimnetz als auch die Clients dorthin verbinden. Damit umgeht man das CGNAT-Problem, hat volle Kontrolle und kann das Heimnetz weiterhin von außen erreichen.

Beide Optionen sind aber wirklich nur dann sinnvoll, wenn man keine öffentliche IPv4-Adresse besitzt und nicht auf Lösungen wie Tailscale oder UniFi Teleport setzen möchte.

Fazit

Alle drei getesteten VPN-Varianten nutzen WireGuard als technische Basis und sind entsprechend modern, sicher und performant. Die Unterschiede liegen eher im Komfort, der Verwaltung und der Frage, wie flexibel man verschiedene Geräte und Netze anbinden möchte. Alle Varianten laufen gleich schnell aber wenn euer Heimnetz hinter CGNAT hängt, kann das schnell zum Showstopper werden.

Die wirklichen Unterschiede liegen im Komfort, der Transparenz und dem Sicherheits- bzw. Verwaltungsmodell:

| Kriterium | WireGuard | UniFi Teleport | Tailscale |

|---|---|---|---|

| Geschwindigkeit (Heimnetz & Mobilfunk) | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ |

| Einrichtung | ⭐⭐⭐⭐✩ | ⭐⭐⭐⭐⭐ | ⭐⭐✩✩✩ |

| Verwaltung, Monitoring | ⭐✩✩✩✩ | ⭐⭐⭐✩✩ | ⭐⭐⭐⭐⭐ |

| Sicherheit bei Client-Hinzufügung (MFA, Approval) | ⭐✩✩✩✩ | ⭐⭐⭐✩✩ | ⭐⭐⭐⭐⭐ |

| Zugriffskontrolle & Multi-Network | ⭐⭐✩✩✩ | ⭐⭐✩✩✩ | ⭐⭐⭐⭐⭐ |

| Optionale Exit-Node (Per Klick umschalten) | ⭐☆☆☆☆ (Konfig-Datei editieren) | ❌ (immer Exit) | ⭐⭐⭐⭐⭐ (UI-Toggle) |

| Kontrolle über Datenhoheit | ⭐⭐⭐⭐⭐ | ⭐⭐✩✩✩ (nur verfügbar, wenn man eh ein UniFi Netz hat) | ⭐✩✩✩✩ (zusätzlicher Cloud Stack) |

| Eigenes DNS / AdGuard-Unterstützung | ✔️ | ❌ | ✔️ |

| Funktioniert hinter CGNAT | ❌ | ✔️ | ✔️ |

| Ökosystem mit vielen Zusatzfunktionen | ❌ | ❌ | ✔️ |

WireGuard ist technisch schlicht und robust – aber die Verwaltung per Schlüssel-Dateien ist schnell unübersichtlich und bietet keinerlei Sichtbarkeit, wer sich wann verbindet. Da es ohne öffentliche IP-Adresse im CGNAT Betrieb nicht funktioniert, scheidet es für mich aus.

UniFi Teleport ist extrem einfach einzurichten und gut geeignet, wenn man schnell und ohne Zusatzaufwand ins eigene UniFi-Netz möchte. Leider ist es in Sachen DNS und Kontrollmöglichkeiten sehr eingeschränkt, deshalb landet es für mich auch nicht auf Platz 1.

Tailscale setzt in allen Kategorien eine Schippe drauf. Wenn man über die Implikationen eines externen Cloud-Dienstes hinwegsehen kann, wird die etwas aufwändigere Installation durch den hohen Komfort mehr als aufgewogen: Verwaltung, Audit-Log, Subnet- und Exit-Routing, Gästezugänge, mehrere Standorte verbinden – alles bequem in einem Dashboard. Für mich ist das ein echter Sicherheits- und Komfort-Gewinn. Kombiniert mit den vielen spannenden Zusatzfunktionen im Ökosystem ist Tailscale für mich der klare Gewinner dieses Vergleichs.

Mein Fazit:

Wer Übersicht und Komfort will, nimmt Tailscale.

Wer nur schnell ins eigene UniFi-Netz muss, nimmt Teleport.

Hier noch ein paar Affiliate Links auf Hardware Empfehlungen für euer Homelab. Jeder klick hilft. Danke 🙂

- Power User

- Minisforum MS-A2

- Western Digital 8 TB SSD für max Storage

- beliebte Alternative: Samsung 990 EVO Plus 4 TB SSD

- Western Digital 1 TB SSD als Boot Drive

- Crucial DDR5 RAM 128GB Kit (2x64GB) 5600MHz SODIMM

- In Kombination mit NAS

- Synology DS923+

- Bei mir seit Jahren zuverlässig: Western Digital Red Pro 8TB

- Einsteiger